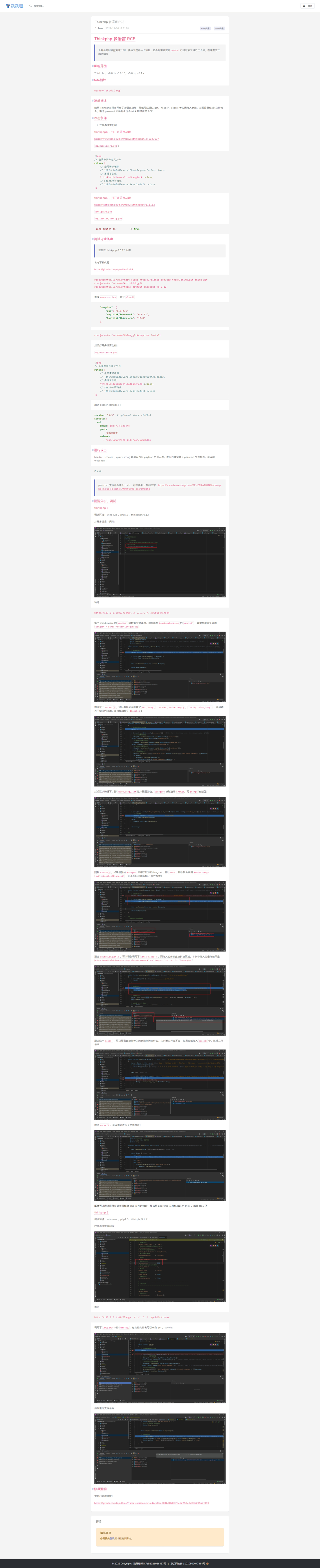

ThinkPHP <6.0.14 多语言 RCE

一、 漏洞概述

ThinkPHP 是一个快速、简单的面向对象的轻量级 PHP 开发框架,创立于2006年初,遵循Apache2开源协议发布,是为了敏捷WEB应用开发和简化企业应用开发而诞生的。

如果 Thinkphp 程序开启了多语言功能,攻击者可以通过 get、header、cookie 等位置传入参数,实现目录穿越+文件包含,通过 pearcmd 文件包含这个 trick 即可实现 RCE。

二、 影响范围

本次漏洞影响范围如下:

v6.0.1 < Thinkphp < v6.0.13Thinkphp v5.0.xThinkphp v5.1.x |

|---|

| --------------------------------------------------------------- |

FOFA Query:

| header="think_lang" |

|---|

| ----------------------- |

根据目前FOFA系统最新数据(一年内数据),显示全球范围内(header="think_lang")共有 73,302 个相关服务对外开放。中国使用数量最多,共有44,788 个;美国第二,共有 12,295;中国香港特别行政区第三,共有5,009 个;新加坡第四,共有 896 个;日本第五,共有 246 个。

目前 Vulfocus 已经集成 ThinkPHP 环境,可通过以下链接启动环境测试:

也可通过命令:

docker pull vulfocus/thinkphp:6.0.12

进行拉取运行,也可通过 http://vulfocus.cn/ 进行测试。

文章来源:1nhann https://tttang.com/archive/1865/

标题:ThinkPHP <6.0.14 多语言 RCE

作者:qbs

地址:https://www.xiaohongyan.cn/articles/2023/04/03/1680487982927.html

声明:博客上的所内容均可免费使用,可注明归属,注明作者或网址这种行为值得赞赏。